一、课程概论

无处不在的通信

人类的基本需求

通信的基本要素: 信源、信道、信宿.

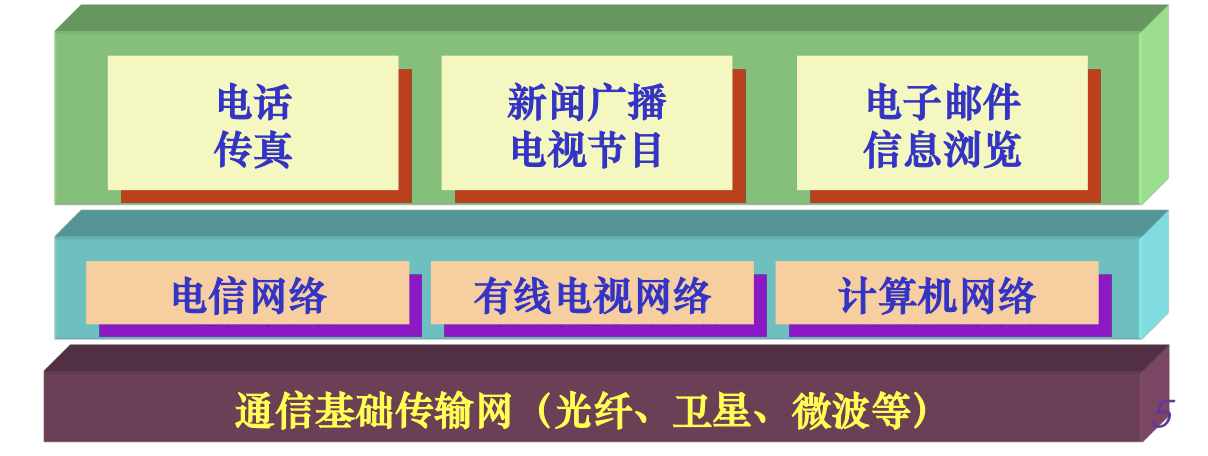

三网合一:

一个多世纪前——电信网络;

半个多世纪前——计算机网络;

单向广播式的网络——有线电视网.

电信网的发展历程

有线电报

电磁电报机:

- 基本技术条件: 电池、铜线、电磁感应器.

- 通过专用的交换线路以电信号发送信息.

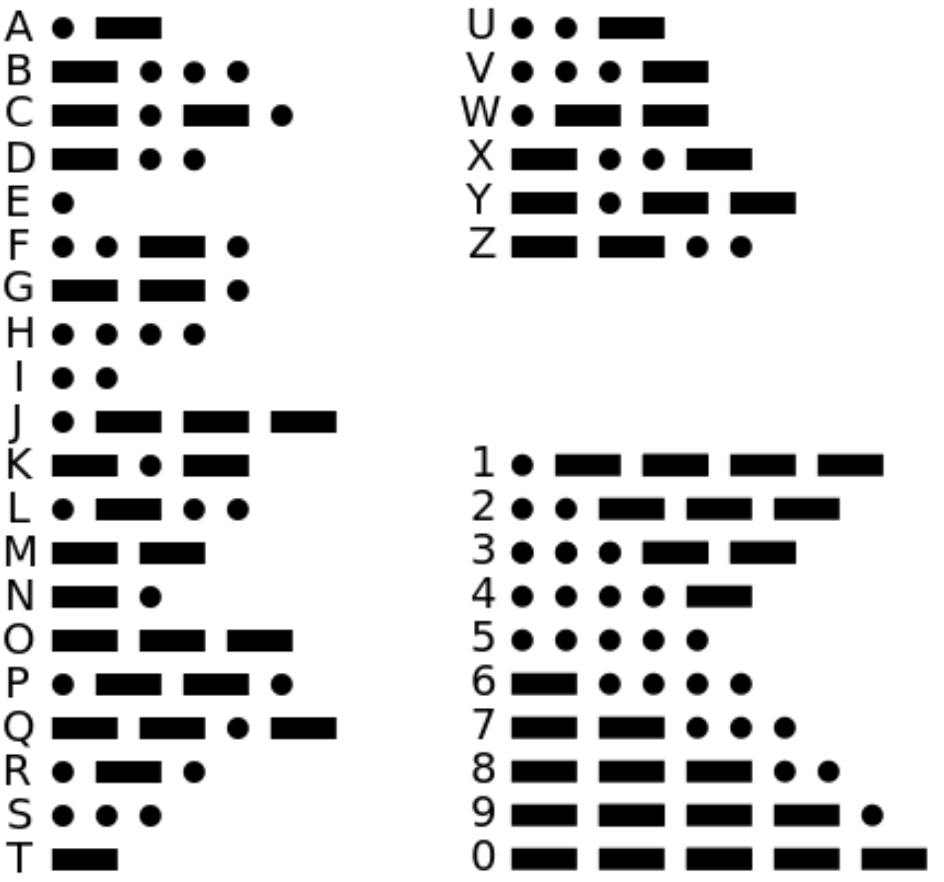

摩尔斯电码:

局限性: 手续麻烦, 不能及时双向交流信息.

- 发送: 报文译成电码, 电报机发送;

- 接收: 电码译成报文, 送到收报人.

电话

送话器: 声音变成电信号.

- 贝尔送话器: 电磁感应, 贝尔获得发明电话专利.

- 格雷送话器: 液体电阻的变化;

- 爱迪生送话器: 活性炭的振动.

受话器: 电信号变成声音.

- 电磁感应.

传输导线: 铜; 电话线: 双绞线.

步进制交换机问世, 标志交换技术从人工时代迈入机电交换时代.

由计算机控制的程控电话交换机在美国问世, 标志着电话新时代的开始.

局限性: 电信号通过金属线传送的, 信息无法无线传播.

无线电报

- 科学家的努力:

- 电磁感应: 麦克斯韦.

- 电磁能量越过空间传播: 赫兹 (无线电技术萌芽).

- 无线电通信创始人: 俄国人波波夫和意大利人马可尼.

- 无线电广播之父: 美国人巴纳特•史特波斐德.

- 二战是基于无线电的信息战.

- 电子管——对讲无线电样机; 晶体管——专用无线电话系统.

移动电话

载波: 振荡器产生, 在通讯信道上传输, 调制后传送语音或数据.

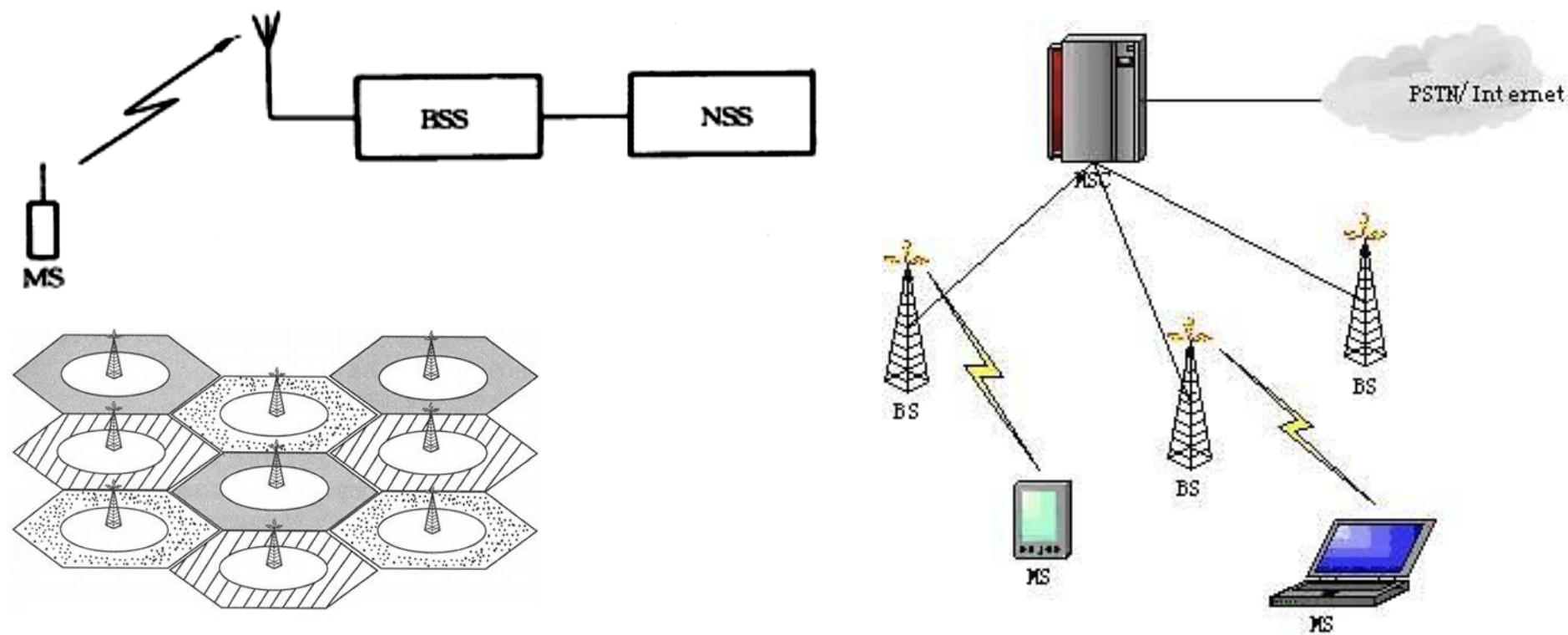

贝尔实验室: 提出小区制、蜂窝组网理论, 改变了移动通信发展史.

AMPS: 先进移动电话业务系统, 第一个具有随时随地通信能力的大容量蜂窝移动通信系统.

蜂窝移动通信系统: 由交换网路子系统 (NSS), 无线基站子系统 (BSS) 和移动台 (MS) 组成.

移动通讯:

- 1G: 面向语音的模拟无线系统, FDMA 技术.

- 美国 AMPS、欧洲 TACS.

- 2G: 面向语音的数字无线系统, TDMA 或窄带 CDMA 技术.

- 欧洲 GSM、北美 IS-54 和 IS-95、日本 JDC.

- 3G: 用分组交换数据业务综合在高语音质量、容量、速率的网络系统.

- W-CDMA 和 CDMA2000.

- 4G: 提高无线访问速率与无线通信速度.

- TD-LTE 和 FDD-LTE.

- 1G: 面向语音的模拟无线系统, FDMA 技术.

计算机网络的发展历程

计算机孤岛

- 1950 年前: 没有网络, 计算成本昂贵, 资源不能共享.

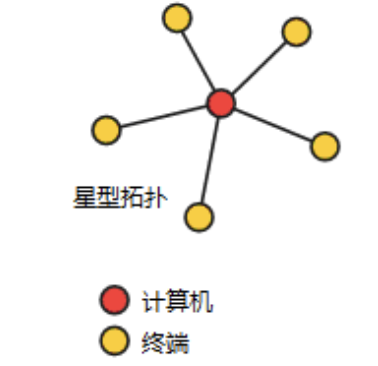

终端出现

1954 年: 终端出现, 收发器终端, 通过电话线传输, 打孔卡片上的数据发送到远地计算机.

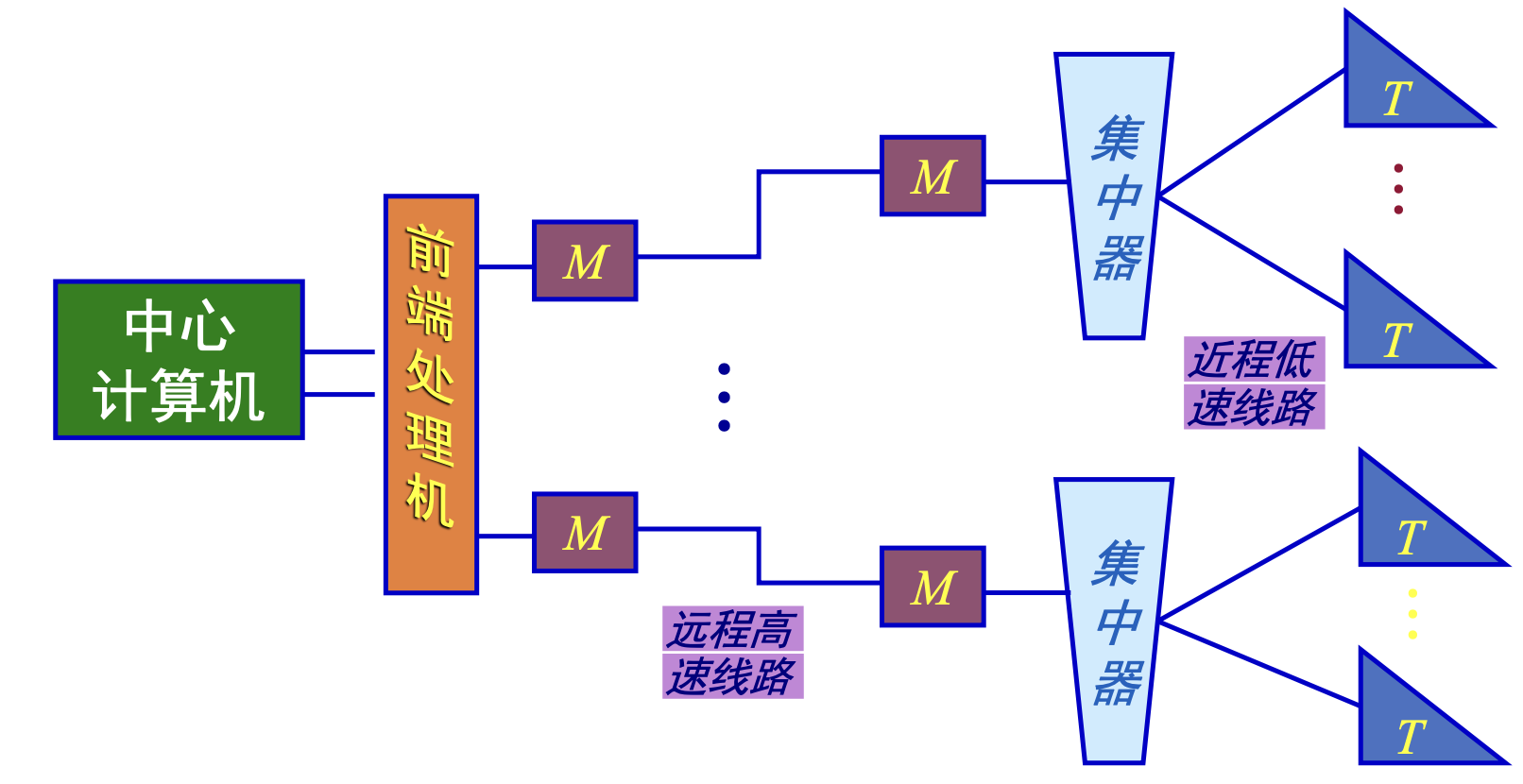

计算机网络的基本原型: 星型拓扑结构.

- 集中式结构;

集中控制、脆弱性高.

计算机和计算机互联

第一代计算机网络: 主机——通信线路——终端, 多个用户共享资源服务.

ARPANET:

- 传送方式: 存储转发;

- 通信技术: 分组交换;

- 网络结构划分: 通信子网, 资源子网;

- 组成元素:

- 接口报文处理机 IMP;

- 主机 Host;

- 分组 Packet;

- 计算机网络的结构、概念发生变化.

网络与网络互联

- 网络互连特征: 网络体系结构的形成, 网络协议的标准化.

- Internet 诞生标志: 采用标准统一的 TCP/IP 协议.

- 计算机网络: 地理位置分散, 具有独立功能的多个计算机系统, 利用通信设备和传输介质互相连接, 配以相应的网络软件, 实现数据通信和资源共享.

- 逻辑功能 (物理连接):

- 资源子网 (计算机系统, 进行数据处理);

- 通信子网 (通信链路和网络节点, 提供通信功能).

无处不在的安全

- 信息安全变革:

- 计算机的应用;

- 分布式系统、网络的应用.

- 核心技术难题:

- 路由劫持;

- 路由泄露;

- 源地址伪造.

- 诈骗产业链:

- 漏洞挖掘、代码编写、信息窃取、信息贩卖、窃取诈骗.

- 信息窃取:

- 蛮力破解攻击:

- 字典文件, 提高攻击成功几率; 撞库攻击.

- 中间人攻击:

- 网络链路间, 进行数据监听和数据篡改.

- 拒绝服务攻击:

- 压跨或使计算机崩溃, 阻止提供服务, 最容易实施的且最为有效.

- SYN 洪泛, UDP 洪泛, DNS 反射.

- 病毒攻击:

- 利用系统、软件的漏洞运行, 或伪装成正常程序.

- 蛮力破解攻击:

揭开现象看本质

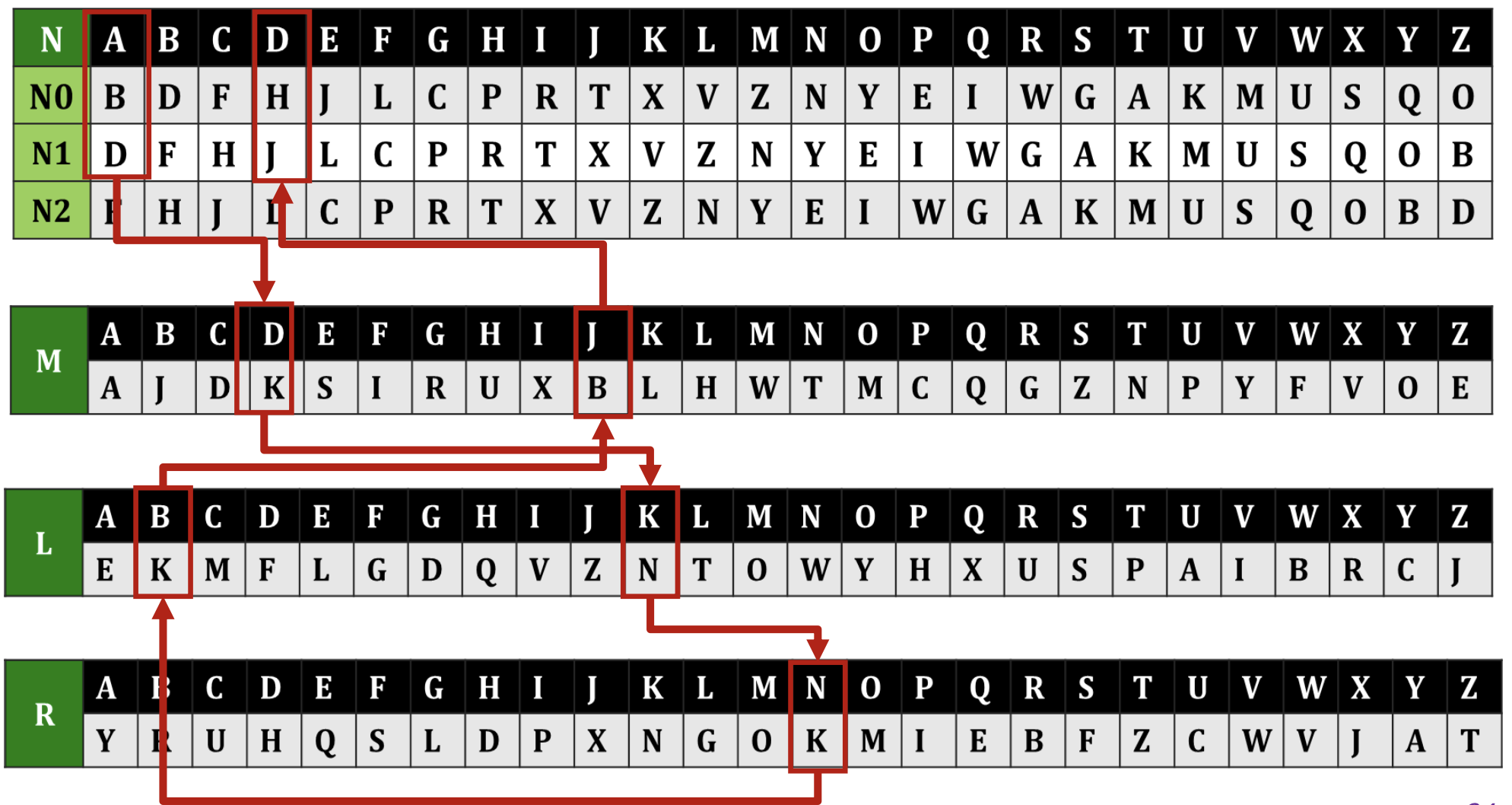

Arthur: 加密机 Enigma.

多表代换密码.

转轮式: 防止字频统计, 增加可能的不重复方向.

反射器: 使译码过程和编码过程完全一样.

连接板: 增加加密可能性.

Turing: 破译机 Bomber.

- 继电器构成, 80 个电子管, 光电阅读器读入密码.

Turing Machine:

- 图灵机: 完全虚拟, 忽略硬件因素, 思考焦点是逻辑结构.

- 阿坦纳索夫: 第一台电子计算机 ABC, 图灵机的第一个硬件实现.

- 冯·诺依曼: 功能更好、用途更广的通用电子计算机.

- 图灵: 《机器能思考吗》, 提出人工智能的概念.