四、CIA 及其应用

计算机网络安全体系结构

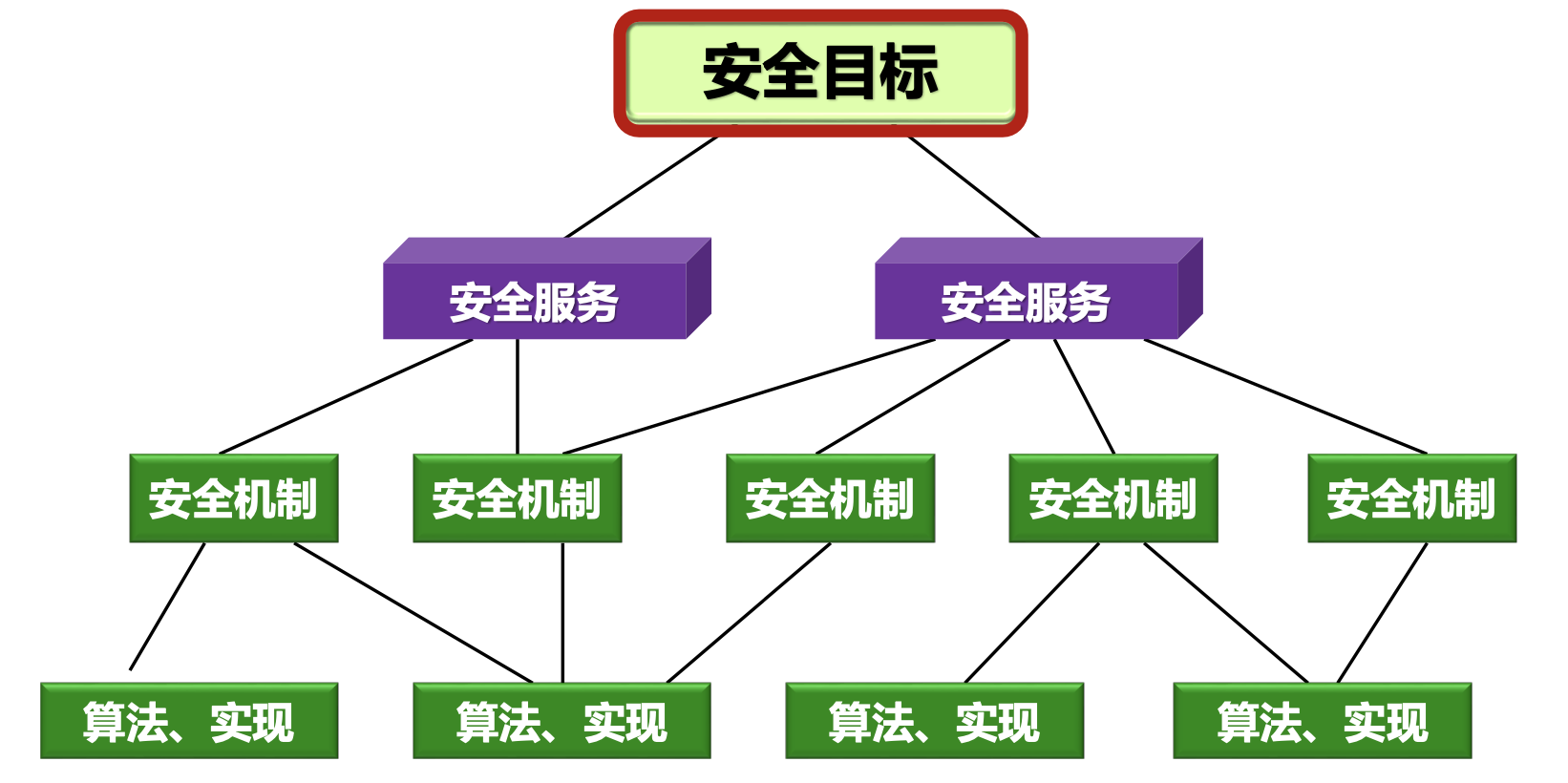

安全目标、服务、机制的关系:

安全目标

- Confidentiality: 保密性.

- 信息内容不会泄露给未授权实体.

- 业务数据、网络拓扑、流量都可能有保密性要求.

- 防止被动攻击.

- Integrity:完整性.

- 保证信息不被未授权修改, 可以检测出来.

- 防止主动攻击 (篡改、插入、重放).

- Availability:可用性.

- 保证授权用户访问到资源或服务.

- 对路由设备的处理能力、缓冲区、链路带宽等的攻击.

- 防止拒绝服务攻击.

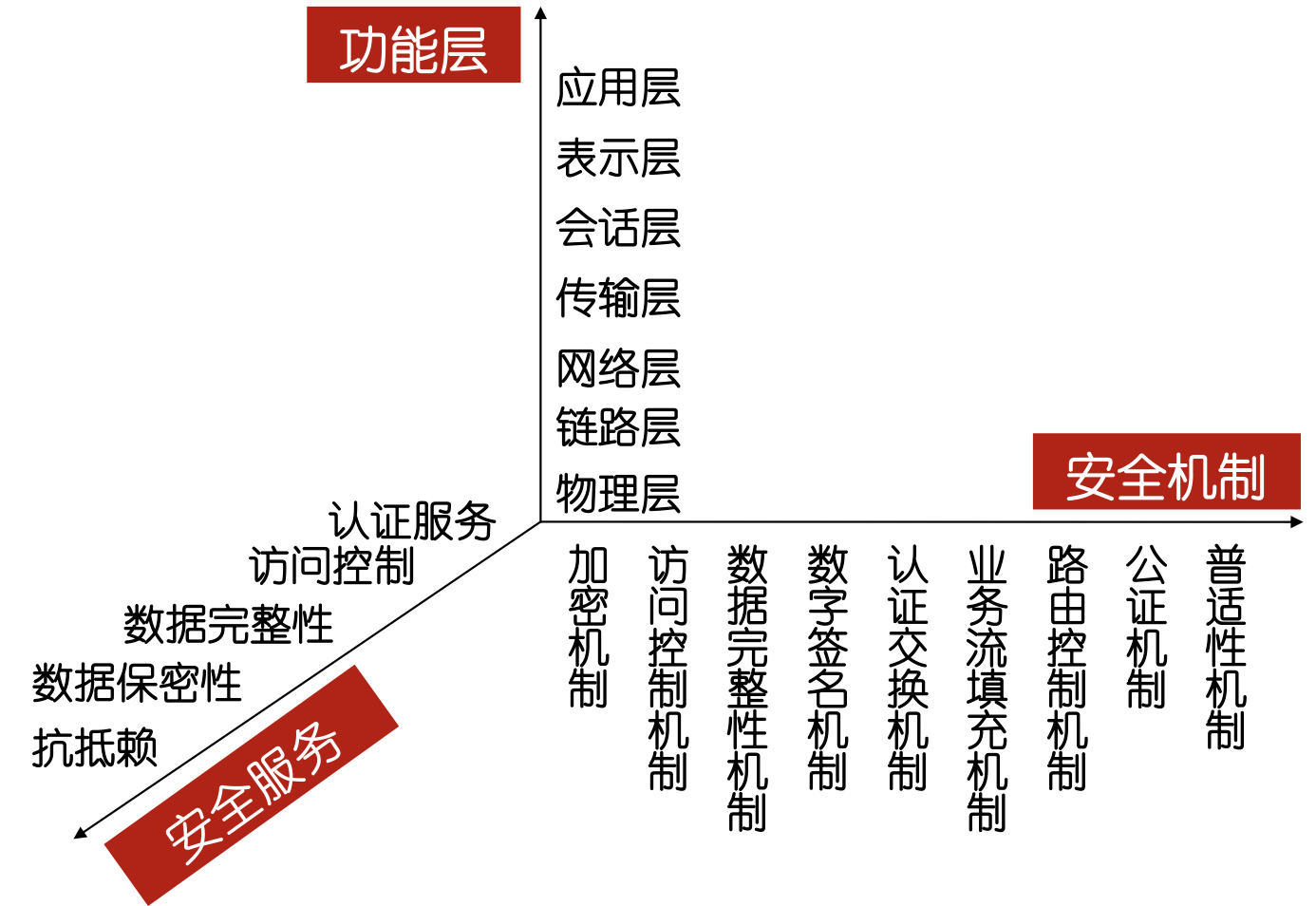

OSI 安全框架 (X.800)

安全服务:

- 通过安全机制实现安全策略.

安全机制:

- 保护系统免受监听, 阻止安全攻击, 恢复系统.

安全攻击:

主动攻击、被动攻击.

安全服务

Authentication 认证服务

- 保证通信的真实性.

- 单条消息情况下:

- 向接受方保证发送方的真实性.

- 双方通信情况下:

- 连接初始化阶段保证双方的真实性.

- 保证连接不受第三方非法伪装干扰.

- 对等实体认证 (Peer Authentication):

- 保证参与通信实体的身份是真实的.

- 实体不能试图伪装或进行非授权重放.

- 面向连接的应用.

- 数据源认证 (Data original authentication):

- 对数据来源提供确认, 但是复制和修改不提供保护.

- 保证接收到的信息来自宣称来源.

- 面向无连接的应用.

Confidentiality 保密服务

- 防止被动攻击, 防止流量分析.

- 连接保密服务与无连接保密服务

- 保密力度: 流、消息、选择字段.

Integrity 数据完整性服务

- 检测并防止主动攻击.

- 对消息流、单条消息或消息的选定部分进行保护.

- 面向连接: 保证收到的消息和发出的消息一致.

- 面向无连接: 保证单条消息不被修改.

Access Control 访问控制服务

- 限制实体访问权限, 经过认证的合法实体可以访问.

- 标识与认证是访问控制的前提.

Non-Repudiation 抗抵赖服务

- 防止发送方否认传输或接收方否认接收.

- 源发抗抵赖:

- 发出后, 接收方证明消息由声称的发送方发出.

- 交付抗抵赖:

- 接收后, 发送方证明消息已被接收方收到.

Availability 可用性服务

- 按照授权的系统实体要求, 存取或使用系统资源.

安全机制

- 普通安全机制: 不属于协议层或安全服务.

- 可信功能: 根据某些标准被认为是正确的.

- 安全标签: 指明资源的安全属性.

- 事件检测: 检测与安全相关的事件.

- 审计跟踪: 收集安全审计数据, 对系统记录和行为的回顾检查.

- 安全恢复: 处理来自安全机制的请求, 如事件处理和采取恢复行为.

- 特定安全机制: 在特定协议层实现.

- 加密机制、通信业务流量填充机制.

- 访问控制机制、数据完整性机制.

- 认证交换机制、数字签名机制.

- 路由控制机制、公证机制.

安全攻击

- 主动攻击: 改变系统资源或影响系统运行.

- 被动攻击: 了解或利用系统信息, 不影响系统资源.

- 窃听和监测传输.

- 流量分析.

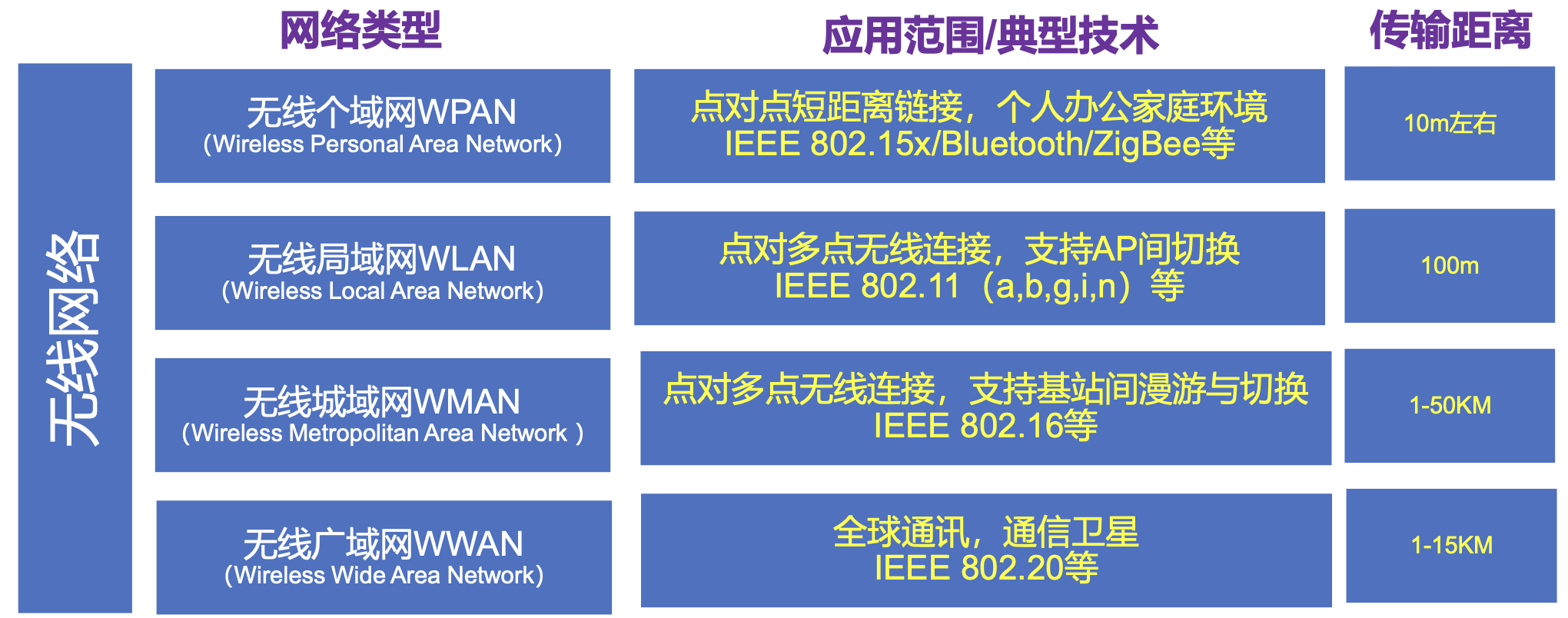

无线局域网 WLAN

无线网络概述

计算机与移动通信技术的结合.

实现 6A 梦想/移动计算/普适计算的核心技术.

ALOHA 研究计划:

- 最早的无线电计算机通信网 ALOHA.

- 采用无线电广播技术和 Pure ALOHA 协议.

第一个使用无线电通信代替点到点连接线路作为通信设施的计算机系统, 无线网络正式诞生.

无线局域网安全威胁

- 与有线局域网相比:

- 利用无线射频电波作为信息传输的媒介.

- 通信范围不受环境条件的限制.

- 无法采用物理隔离, 存在安全问题.

- 安全威胁:

- 无线窃听:

- 无线信道具有开放性信道, 可通过窃听获得信息.

- 可以导致信息泄露与无线跟踪.

- 假冒攻击:

- 攻击者截获到合法用户身份, 假冒该身份入网.

- 信息篡改:

- 攻击者将窃听信息进行修改, 传给原本的接收者.

- 重放、重路由、错误路由、删除消息:

- 重新发送或重用消息以访问某种资源.

- 改变消息路由以便捕获有关信息.

- 将消息路由到错误的目的地.

- 在消息到达目的地前将消息删除掉.

- 网络泛洪:

- 入侵者发送大量伪造或无关消息, 使 AP 耗尽信道和系统资源.

- 无线窃听:

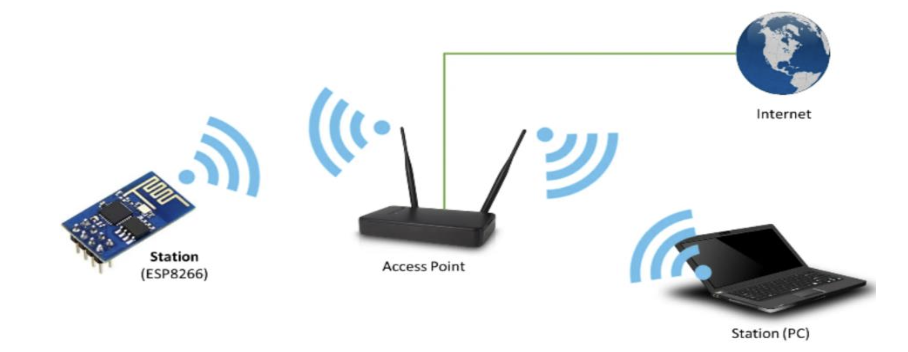

无线局域网认证加密技术

无加密认证

- 无线接入点 AP:

- 无线网络的创建者, 网络中心节点.

- 无线路由器就是一个 AP.

- STA 站点:

- 连接到无线网络中的终端.

- SSID:

- 为 AP 配置的标志名, 便于用户识别, 俗称 wifi 名.

- 使用者提出 SSID, AP 接受用户端登入请求.

- AP 向外广播 SSID, 禁止广播以提高安全性.

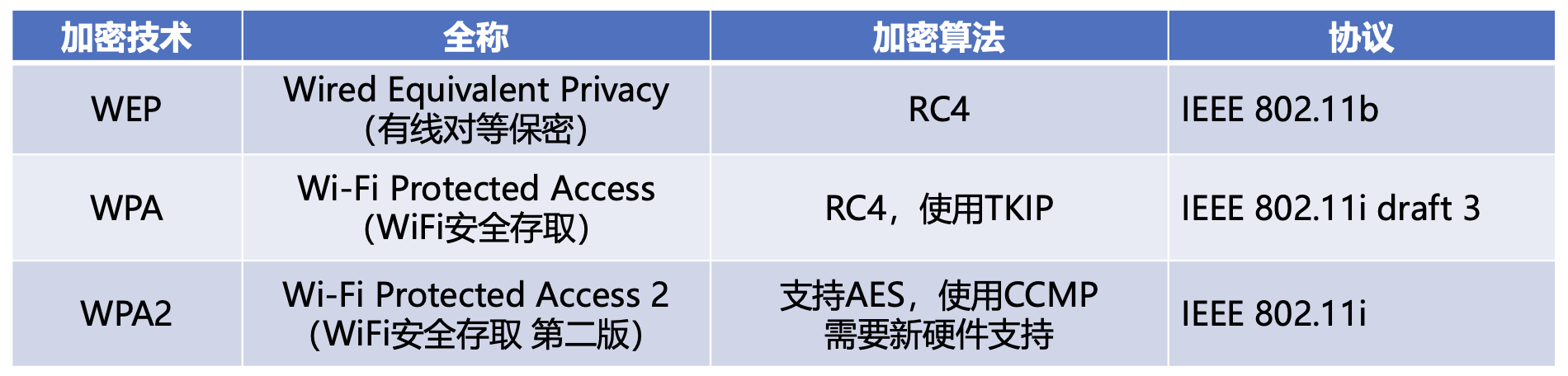

WEP (有线等效保密协议)

与有线网络相同级别的安全保护, 协议标准为 IEEE 802.11b.

使用 WEP 协议:

- 无线 AP 启用 WEP 功能, 创建密钥.

- 每个无线客户端启用 WEP, 输入密钥, 保证安全连接.

安全措施:

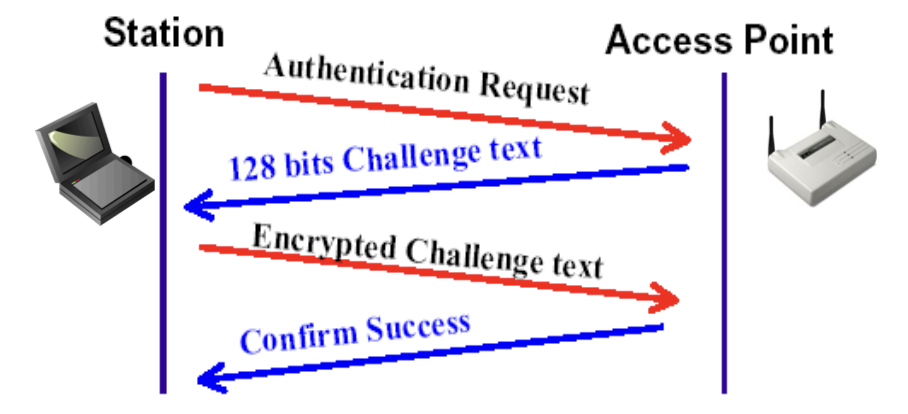

认证:

开放系统认证: 默认认证方式, 提供明文认证.

共享密钥认证.

保密性:

- 对称加密 RC4 流密码, 密钥长度 40/104 bits.

- 提供访问控制和保护隐私的功能.

完整性:

- 循环冗余校验 CRC32.

密钥管理:

- 设备与接入点共享默认密钥, 可能泄露.

- 设备与设备建立密钥对关系, 人工分发困难.

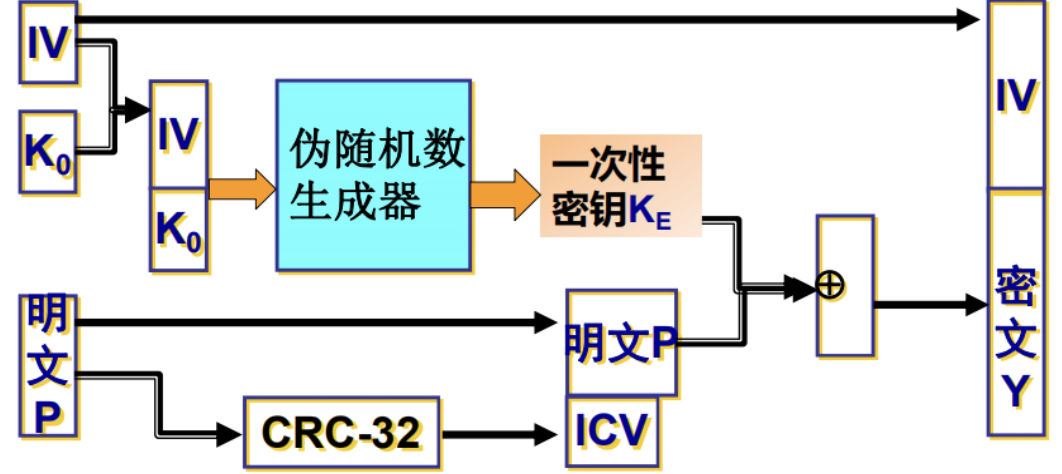

加密过程:

计算校验和/加密/传输.

明文 P/初始化向量 IV/共享密钥 K0/一次性秘钥 KE/密文 Y.

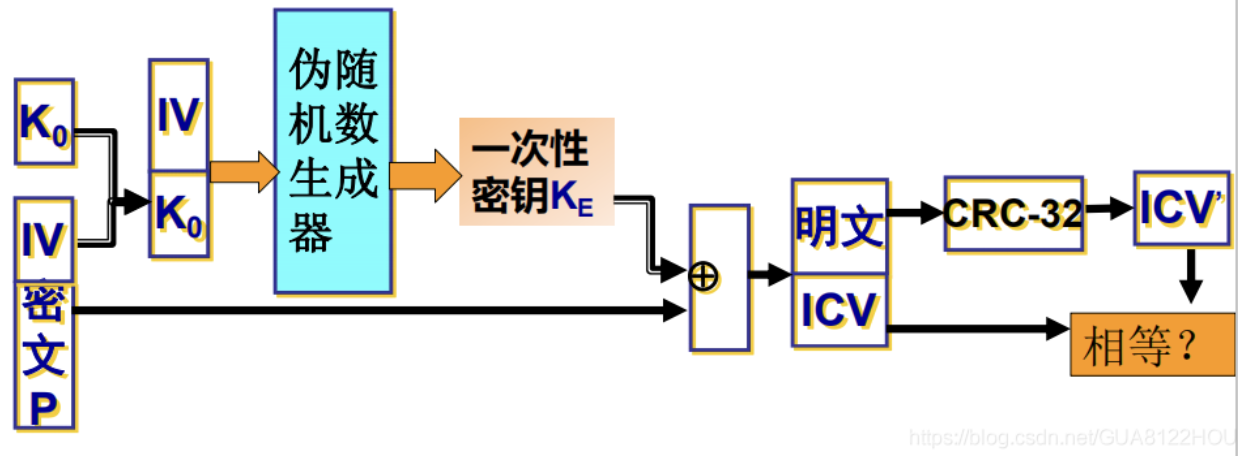

解密过程:

计算一次性密钥 KE/解密/认证.

密文P/初始化向量 IV/共享密钥 K0/一次性秘钥 KE/明文 P.

安全性分析:

- 同一个 SSID 所有 STA 和 AP 共享密钥, 容易泄露.

- RC4 是序列密码加密算法, 容易被破译.

- RC4 的初始化向量 IV 明文发送.

- 24 bits 初始化向量 IV 容易重复.

- CRC32 是非加密线性运算, 用于检测随机错误, 无法实现消息认证.

- WEP 协议不含序列号, 无法确定帧顺序, 无法抵抗重放攻击.

WPA (WiFi 安全存取)

WPA1:

安全措施:

- 认证:

- 802.1x 协议 (WPA 企业版).

- PSK (预先共享密钥) 模式 (WPA 个人版).

- 保密性:

- RC4 流密码加密, 密钥长度 128 位.

- 完整性:

- 更安全的消息认证码 MIC.

- MIC 包含帧计数器, 防范重放攻击.

- 认证:

核心:

TKIP 协议:

- 在 WEP 外围的一层外壳.

- 使用同样加密引擎和 RC4 算法, 密钥长度 128 位, 解决短密钥问题.

- 动态变化每个数据包的密钥, 通过多种因素混合生成.

- 数据包有独有的 48 位序列号, 防范重放攻击.

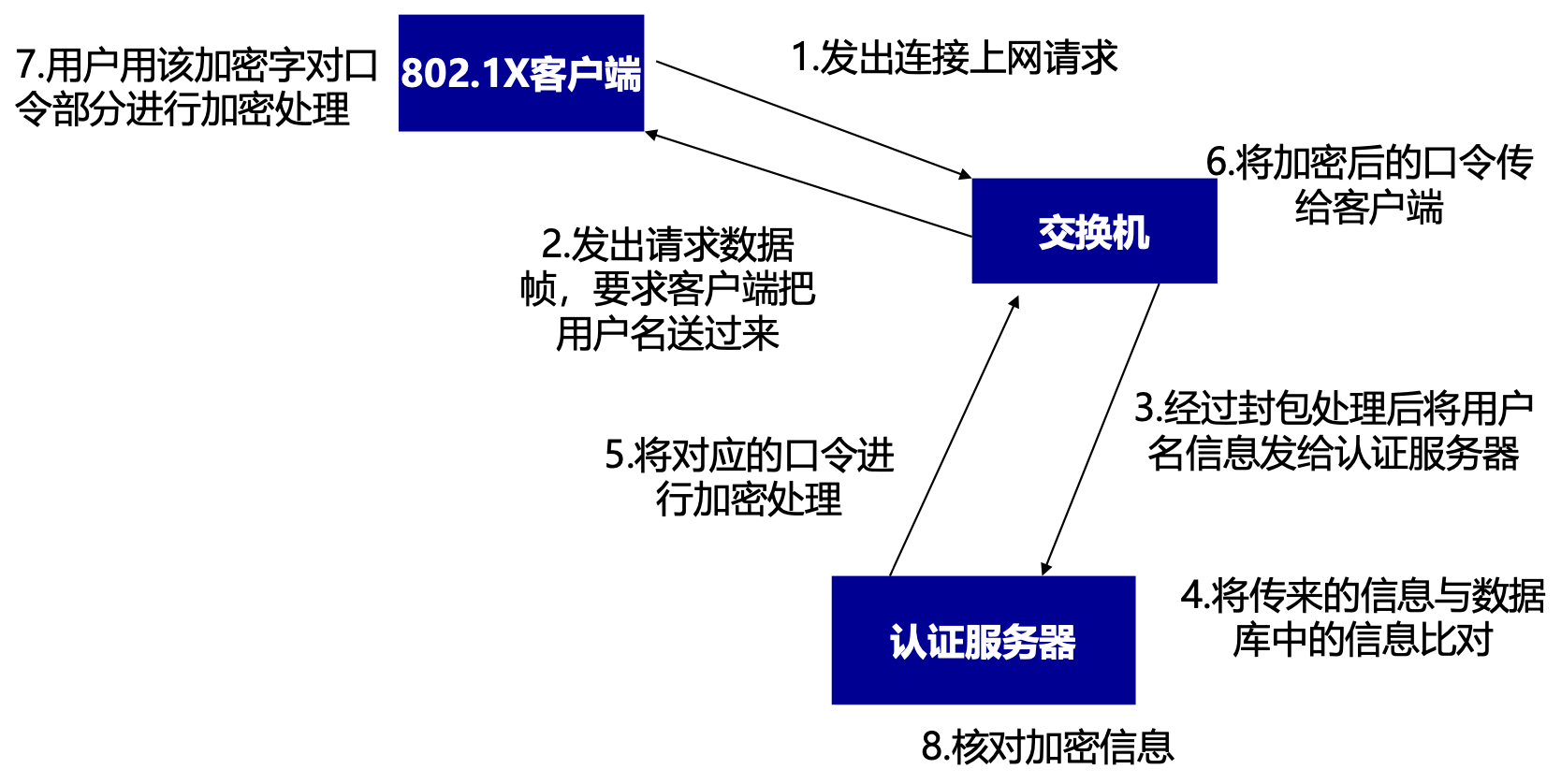

IEEE 802.1x:

- 针对以太网提出, 基于端口的网络访问控制, 利用物理层特性对连接到无线端口的设备进行身份认证.

- 基于 C/S 模式, 无线终端与 AP 连接前认证用户身份合法性.

- 无线终端向 AP 发起连接请求时, AP 要求输入用户名和密码, 送到验证服务器验证, 验证通过允许享用网络资源, 否则禁止设备访问.

与上层认证协议 EAP 配合, 实现用户认证和密钥分发.

WPA2:

- 无线局域网安全标准 IEEE 802.11i 公布, WPA2 随之公布公布.

- 安全措施:

- 更安全的 CCMP 消息认证代替 MIC 算法.

- AES 对称加密代替 RC4 流密码.

- 支持 802.11g 或以上无线网卡.

WPA 采用密钥分发机制, 不断转换密钥, 使公共场所、学术环境部署无线网络成为可能.

虚拟专用网 VPN

VPN 需求背景

- TCP/IP 协议的固有安全缺陷:

- 攻击者通过软件设置 IP 地址, 监听并篡改、重放数据包内容.

- IP 协议支持源路由方式, 源发方可以制定中间路由, 埋下源路由攻击隐患.

- TCP/IP 协议序列号容易被猜测, 不检查参数导致缓冲区溢出.

- 物理专用网价格高昂, 架设实施难度大.

- 高性能、高速度和高安全专用网需求强烈.

VPN 安全功能

- 通过私有通道, 在公共网络上仿真点到点私有连接.

- 任意两个节点间的连接没有端到端物理链路, 利用公众网资源动态组成.

- 连接远程用户、公司分支机构、业务伙伴.

- 安全功能:

- 数据机密性保护.

- 数据完整性保护.

- 数据源身份认证.

- 重放攻击保护.

VPN 解决方案

- 数据链路层:

- L2TP/PPTP/L2F.

- 存在认证、完整性、密钥管理等不足, 很少应用.

- L2TP 的缺陷:

- 认证: 仅对通道终端实体进行, 不认证每个数据报文, 无法抵抗插入攻击、地址欺骗攻击.

- 完整性: 没有针对每个数据报文进行校验, 可能进行拒绝服务攻击.

- 密钥管理: 报文可加密, 不支持密钥自动产生刷新, 可能破解密钥.

- 网络层:

- IPSec 在 IP 层加密(或)认证所有流量, 在 IPv4 和 IPv6 中都适用.

- 保障 IP 级安全:

- 认证: 确保从包头标识源端发出, 传输过程中未被篡改.

- 保密: 报文加密后传输, 防止窃听.

- 密钥管理: 与密钥的安全交换相关.

- 传输层:

- SSL 协议的零客户端 (客户端可在没有证书情况下连接服务器)、低成本是最大优势.

- 适用于任何基于 B/S 结构的应用.

- 像视频会议的非 B/S 结构业务无法通过 SSL VPN 建立.

- 实际应用中:

- SSL VPN 和 IPsec VPN 往往结合实行.

- SSL VPN 网关和 IPsec 网关有时也集成到一个设备.